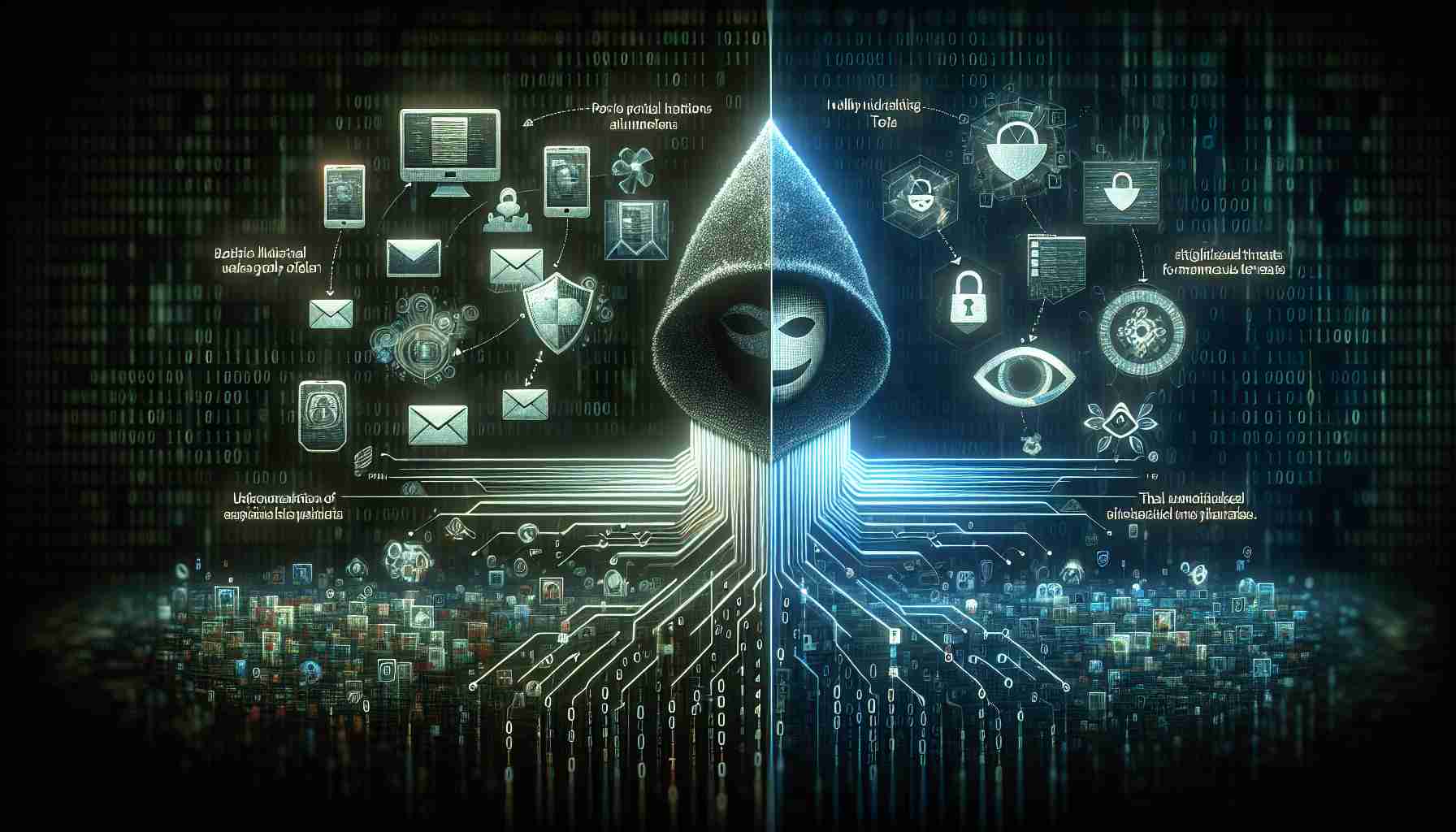

Ewolucja takt sogenannten phishingu: Odkrywanie dualności zagrożeń cybernetycznych

W świecie cyberzagrożeń pojawił się nowy rodzaj taktyki phishingowej, która naśladuje codzienne środowiska cyfrowe, aby zwabić nieświadome ofiary. Kluczowy fakt ujawnia uderzającą korelację między narzędziem 'Rockstar 2FA’ a wzrostem ataków phishingowych typu adversary-in-the-middle (AiTM). Zamiast polegać na bezpośrednich cytatach, rozważmy ten żywy